「VPN接続サービス」の版間の差分

Shitami.junichiro (トーク | 投稿記録) |

|||

| (同じ利用者による、間の50版が非表示) | |||

| 1行目: | 1行目: | ||

[[情報システムチーム]] > [[VPN接続サービス]] | [[情報システムチーム]] > [[VPN接続サービス]] | ||

| + | |||

| + | {| class="wikitable" | ||

| + | | [[VPN connection service|English]] | ||

| + | |} | ||

__TOC__ | __TOC__ | ||

| 5行目: | 9行目: | ||

== 概要 == | == 概要 == | ||

| − | + | === 利用目的 === | |

| − | + | VPN接続サービスは外部のネットワークから専攻や研究室のネットワークに安全に接続するためのサービスです。内部のネットワークに設置した各種サーバやプリンタなどを外部に直接公開することはセキュリティ上好ましくないため、理学系研究科では基本的には外部から内部のネットワークへのアクセスは遮断されています。本サービスを利用することで、利用者は外部のネットワークに接続した端末でも専攻内や研究室内のネットワークに直接接続している場合と同様にファイルサーバやプリンタにアクセスできます。 | |

| − | + | <span style="color: red;">全学的に契約されている電子ジャーナル等については、部局で設置したVPNを利用したアクセスは認められていません。</span>以下の全学サービスをご利用ください。 | |

| + | * [https://www.lib.u-tokyo.ac.jp/ja/library/literacy/user-guide/campus/offcampus/ezproxy EZproxy] | ||

| − | == | + | === サービスの種類 === |

| − | + | 理学系研究科では「クライアントソフトを利用したVPN接続サービス」とOSに組み込まれている機能を利用した「L2TP VPN接続サービス」を提供しています。クライアントソフトを利用したVPN接続サービスでは専攻や研究室の管理者はVPN接続を特別に管理することなく有線LANの延長線上で利用できるのに対し、L2TP VPN接続サービスは多くのOSで標準的に対応しているため利用者が比較的簡単な設定で利用することが可能となっています。詳しい違いについては以下の表を参照してください。 | |

| − | |||

| − | |||

| + | {| class="wikitable" | ||

| + | ! !! クライアントソフトを利用したVPN接続サービス !! L2TP VPN接続サービス | ||

| + | |- | ||

| + | | 利用開始前の専攻・研究室ネットワーク管理者の準備 || 不要 || 事前にL2TP VPN接続サービスで使用するIPアドレスの割り当てが必要 | ||

| + | |- | ||

| + | | 端末の管理方法 || VPN用MACアドレスで管理(有線LANと同様) || 端末ごとの管理はなし(専攻・研究室などで利用ルールがある場合はそれに従う) | ||

| + | |- | ||

| + | | 対応環境 || Windows <br /> (設定が難しい) Mac, Linux || Windows, Mac, iOS(iPad, iPhone) <br /> (設定が難しい) Linux, Android | ||

| + | |- | ||

| + | | 認証方法 || クライアント証明書認証 || パスワード認証 | ||

| + | |} | ||

== 対象となるユーザ == | == 対象となるユーザ == | ||

| − | + | * 理学系研究科アカウントを持っている教職員・学生 | |

| + | ** ただし、事前に所属の理学系研究科内の専攻や研究室のネットワークに接続することのできるように管理者により設定がされていること | ||

| + | ** L2TP VPN接続サービスの場合は事前に所属の専攻や研究室のネットワークの管理者によりIPアドレスの割り当てがされていること | ||

| + | VPN接続サービスは外部のネットワークから専攻や研究室など内部のネットワークに接続されるサービスですので接続先となる所属の組織のネットワークが利用可能である必要があります。 | ||

== 対象となる環境 == | == 対象となる環境 == | ||

| − | + | * クライアントソフトを利用したVPN接続サービス | |

| + | ** Windows版はGUIによる操作が可能 | ||

| + | ** macOS版およびLinux版はコマンドライからの操作(ネットワークの振る舞いも合わせて変更したい場合にはOSのネットワークの設定を自分で変更する必要があります。) | ||

| − | + | * L2TP VPN接続サービス | |

| + | ** Windows, macOS, Android, iOS (iPad, iPhone) などの OS の設定で接続が可能 | ||

| + | ** Windows についてはメニューがやや煩雑 | ||

| + | ** Linux はディストリビューションによっては簡単な設定が可能 | ||

| − | + | == 利用手順 == | |

| + | 接続の際の認証には理学系研究科アカウントを使用します。理学系研究科アカウントについては以下のページを参照してください。 | ||

| + | * [[理学系研究科アカウント]] | ||

| − | == | + | == L2TP VPN接続サービスの設定方法 == |

| + | |||

| + | 機器ごとの具体的な設定方法は以下のページを参照いただけます。 | ||

| + | * https://ja.softether.org/4-docs/2-howto/L2TP_IPsec_Setup_Guide | ||

| + | |||

| + | Windows 10 についてはこちらの設定方法を参照ください。(生物科学専攻提供) | ||

| + | * http://www.bs.s.u-tokyo.ac.jp/~saibou/network/win10-vpn.pdf | ||

| + | |||

| + | === 設定項目 === | ||

| + | |||

| + | * サーバ: vpn.adm.s.u-tokyo.ac.jp | ||

| + | * 事前共有キー: [https://nms.adm.s.u-tokyo.ac.jp/sos/ こちら] で確認(クライアント証明書が必要) | ||

| + | * アカウント: 理学系研究科アカウント(10桁の共通ID) | ||

| + | * パスワード: 理学系研究科アカウントのパスワード | ||

| + | * 認証: PAP | ||

| − | + | === その他の設定項目 === | |

| − | + | Linux などで手動でパラメータを設定する場合に使用します。 | |

| + | * Phase1 Algorithms: aes256-sha1-modp1536 | ||

| + | * Phase2 Algorithms: 3des-sha1-modp1536 | ||

| − | == | + | == クライアントソフトを利用したVPN接続サービスの設定方法 == |

=== クライアントソフトの入手 === | === クライアントソフトの入手 === | ||

| − | + | 本VPN接続サービスではSoftEther VPNを使用しています。以下のページから接続用のクライアントソフトをダウンロードしてインストールしてください。 | |

| + | コンポーネントを選択のメニューで「SoftEther VPN Client」を選択し、プラットフォームを選択のメニューからOSを選択してください。 | ||

| − | * http://www.softether. | + | * http://www.softether-download.com/ |

| − | + | OSはWindows以外にLinux, macOSが選択可能です。Linux, macOSを選択した時には利用しているCPUを選択してください。Linux, macOSの場合には、Windowsと異なりコマンドラインのツールでの利用となり、OSのネットワークの設定は利用者が適切に行う必要があります。また、macOSについてはマニュアルには説明がありません。 | |

| − | |||

| − | |||

設定方法も含めマニュアルは以下の場所で参照できます。 | 設定方法も含めマニュアルは以下の場所で参照できます。 | ||

| − | * | + | * https://ja.softether.org/4-docs/1-manual |

=== 設定項目 === | === 設定項目 === | ||

| − | * ホスト名: | + | * ホスト名: vpn.adm.s.u-tokyo.ac.jp |

* ポート番号: 443 (デフォルト) | * ポート番号: 443 (デフォルト) | ||

* 仮想HUB名: sos (リストから選択(他に選択肢はありません)) | * 仮想HUB名: sos (リストから選択(他に選択肢はありません)) | ||

* 認証の種類: クライアント証明書認証 (リストから選択) | * 認証の種類: クライアント証明書認証 (リストから選択) | ||

* ユーザ名: 共通 ID (10桁の数字です) | * ユーザ名: 共通 ID (10桁の数字です) | ||

| − | * クライアント証明書の指定: | + | * クライアント証明書の指定: 理学系の認証システムよりダウンロードしたクライアント証明書を選択してください |

| − | |||

=== Windowsでの設定のポイント === | === Windowsでの設定のポイント === | ||

| 70行目: | 108行目: | ||

ダウンロードしたファイルを実行するとインストーラが起動します。指示にしたがってインストールを行ってください。ライセンスには同意する必要がありますが、それ以外の部分は特に変更の必要はありません。 | ダウンロードしたファイルを実行するとインストーラが起動します。指示にしたがってインストールを行ってください。ライセンスには同意する必要がありますが、それ以外の部分は特に変更の必要はありません。 | ||

| − | + | 初めてインストールした場合は仮想LANカードの作成が必要です。「SoftEther VPN クライアント接続マネージャ」を起動して、メニューの「仮想LAN」から「新規仮想LANカードの作成」を選択してください。仮想LANカードの名前は任意のもので問題ありません。作成中にドライバのインストールに関する警告が出た場合は許可してください。(インストール後にも正しくインストールできたかの確認が出る場合があります。) | |

| + | |||

| + | 作成した仮想LANカードは既存の有線LANや無線LANとは別のMACアドレスとなります。所属する専攻施設内での接続にMACアドレスの登録が必要な場合は、仮想LANカードのMACアドレスを管理者に通知してください。 | ||

その後に接続設定を作成してください。新しい接続設定をクリックするとプロパティの画面が表示されます。接続設定名は任意のもので問題ありません。必要な項目を入力してOKを押すと設定が作成できます。 | その後に接続設定を作成してください。新しい接続設定をクリックするとプロパティの画面が表示されます。接続設定名は任意のもので問題ありません。必要な項目を入力してOKを押すと設定が作成できます。 | ||

| − | [[ファイル: | + | * 下の画像で○のついている「クライアント証明書の削除」のボタンがクライアント証明書の設定に使うボタンです。(設定後の画像のため表示が削除に変更されています。) |

| + | [[ファイル:Softether.png]] | ||

設定の作成後は設定をダブルクリックすることで接続が可能です。 | 設定の作成後は設定をダブルクリックすることで接続が可能です。 | ||

| + | === macOS での設定のポイント === | ||

| + | |||

| + | macOSではクライアントソフトはサポートされていません。L2TPを用いて接続してください。 | ||

| + | <!-- | ||

| + | SoftEther VPN Client のインストールにはXcodeおよびTun Tapが必要になります。 | ||

| + | |||

| + | macOS版のTun Tapは http://tuntaposx.sourceforge.net/ から入手できます。 | ||

| + | インストールおよび設定方法については以下の Linux 版と同じです。 | ||

| + | --> | ||

=== Linuxでの設定のポイント === | === Linuxでの設定のポイント === | ||

| − | + | Linux版のクライアントソフトはコマンドラインで動作する接続ツールのみでGUIはありません。また、証明書の読み込みやネットワークの設定も自身で行う必要があります。 | |

| − | |||

| − | |||

| − | + | インストールには make や gcc、binutils などのユーティリティと、libc (glibc)、zlib、openssl、readline および ncurses の各開発用ライブラリバージョン (devel と呼ばれる場合もあります) が必要です。ダウンロードしたファイルを目的の場所に解凍した後に make を行うことでインストールを行うことができます。そこで作成された vpnclient コマンドを起動した後に、vpncmd コマンドを使用して制御が可能です。(起動後に 2 を選ぶと vpnclient の制御です。) | |

初回インストール時には Windows の時と同様仮想LANカードの作成が必要になります。vpncmd から以下のコマンドを実行します。(名前は任意のもので問題ありません。) | 初回インストール時には Windows の時と同様仮想LANカードの作成が必要になります。vpncmd から以下のコマンドを実行します。(名前は任意のもので問題ありません。) | ||

| − | NicCreate | + | NicCreate vpn |

| − | + | クライアント証明書はあらかじめ必要な内容を取り出しておく必要があります。以下の例で XXXX.p12 の部分は実際には利用者の証明書のファイル名となります。出力ファイル名の部分は任意のもので問題ありません。 | |

openssl pkcs12 -in XXXX.p12 -nocerts -nodes -out XXXX.key | openssl pkcs12 -in XXXX.p12 -nocerts -nodes -out XXXX.key | ||

openssl pkcs12 -in XXXX.p12 -clcerts -nokeys -out XXXX.crt | openssl pkcs12 -in XXXX.p12 -clcerts -nokeys -out XXXX.crt | ||

| − | 以下のコマンドで設定を作成します。以下の例で設定の名前を | + | 以下のコマンドで設定を作成します。以下の例で設定の名前を sosvpn としていますが任意のもので問題ありません。XXXX の部分は実際には共通 ID、NICNAME は上で作成した仮想 LAN カードの名前となります。 |

| − | AccountCreate | + | AccountCreate sosvpn /SERVER:vpn.adm.s.u-tokyo.ac.jp:443 /HUB:sos /USERNAME:XXXX /NICNAME:vpn |

| − | AccountCertSet | + | AccountCertSet sosvpn /LOADCERT:XXXX.crt /LOADKEY:XXXX.key |

以下のコマンドで接続できます。 | 以下のコマンドで接続できます。 | ||

| 105行目: | 153行目: | ||

AccountConnect | AccountConnect | ||

| − | 接続後は上で作成した | + | 接続後は上で作成した vpn_vpn というインターフェイスが VPN で接続されています。アドレスやルーティングの設定は他の eth0 などと同様に行えます。 |

切断は以下のコマンドです。 | 切断は以下のコマンドです。 | ||

| 111行目: | 159行目: | ||

AccountDisconnect | AccountDisconnect | ||

| + | <!-- | ||

| + | == 予備のサーバ == | ||

| + | |||

| + | 以下のサーバでも上記と同じ設定で VPN 接続が利用可能です。 | ||

| + | 障害時等にご利用いただければと思います。 | ||

| + | |||

| + | * vpn2.adm.s.u-tokyo.ac.jp | ||

| + | === 旧サーバについて === | ||

| − | + | 以下の旧サーバは老朽化のため2016年9月30日で運用を終了しました。 | |

| + | * クライアントソフトを利用したVPN接続サービス: svpn.s.u-tokyo.ac.jp | ||

| + | * L2TP VPN接続サービス: l2tp.adm.s.u-tokyo.ac.jp | ||

| − | + | == 参考 == | |

| − | + | 東京大学において部局でVPNを設置・運用する際に満たすべき要件は以下の通り定められている。 | |

| + | * [http://www.ut-portal.u-tokyo.ac.jp/file/index.php/%E4%BE%BF%E5%88%A9%E5%B8%B3%E3%83%95%E3%82%A1%E3%82%A4%E3%83%AB/%E6%9C%AC%E9%83%A8/%EF%BC%90%EF%BC%96%E6%83%85%E5%A0%B1%E3%82%B7%E3%82%B9%E3%83%86%E3%83%A0%E9%83%A8/%E6%83%85%E5%A0%B1%E6%88%A6%E7%95%A5%E8%AA%B2/17_CIO%E9%96%A2%E9%80%A3/h300215-cio.pdf 学内IPネットワークを学外に延伸するVPN装置の設置における要件](内部向け) | ||

| + | --> | ||

[[Category:情報システムチーム]] | [[Category:情報システムチーム]] | ||

2024年4月8日 (月) 11:50時点における最新版

| English |

目次

1 概要

1.1 利用目的

VPN接続サービスは外部のネットワークから専攻や研究室のネットワークに安全に接続するためのサービスです。内部のネットワークに設置した各種サーバやプリンタなどを外部に直接公開することはセキュリティ上好ましくないため、理学系研究科では基本的には外部から内部のネットワークへのアクセスは遮断されています。本サービスを利用することで、利用者は外部のネットワークに接続した端末でも専攻内や研究室内のネットワークに直接接続している場合と同様にファイルサーバやプリンタにアクセスできます。

全学的に契約されている電子ジャーナル等については、部局で設置したVPNを利用したアクセスは認められていません。以下の全学サービスをご利用ください。

1.2 サービスの種類

理学系研究科では「クライアントソフトを利用したVPN接続サービス」とOSに組み込まれている機能を利用した「L2TP VPN接続サービス」を提供しています。クライアントソフトを利用したVPN接続サービスでは専攻や研究室の管理者はVPN接続を特別に管理することなく有線LANの延長線上で利用できるのに対し、L2TP VPN接続サービスは多くのOSで標準的に対応しているため利用者が比較的簡単な設定で利用することが可能となっています。詳しい違いについては以下の表を参照してください。

| クライアントソフトを利用したVPN接続サービス | L2TP VPN接続サービス | |

|---|---|---|

| 利用開始前の専攻・研究室ネットワーク管理者の準備 | 不要 | 事前にL2TP VPN接続サービスで使用するIPアドレスの割り当てが必要 |

| 端末の管理方法 | VPN用MACアドレスで管理(有線LANと同様) | 端末ごとの管理はなし(専攻・研究室などで利用ルールがある場合はそれに従う) |

| 対応環境 | Windows (設定が難しい) Mac, Linux |

Windows, Mac, iOS(iPad, iPhone) (設定が難しい) Linux, Android |

| 認証方法 | クライアント証明書認証 | パスワード認証 |

2 対象となるユーザ

- 理学系研究科アカウントを持っている教職員・学生

- ただし、事前に所属の理学系研究科内の専攻や研究室のネットワークに接続することのできるように管理者により設定がされていること

- L2TP VPN接続サービスの場合は事前に所属の専攻や研究室のネットワークの管理者によりIPアドレスの割り当てがされていること

VPN接続サービスは外部のネットワークから専攻や研究室など内部のネットワークに接続されるサービスですので接続先となる所属の組織のネットワークが利用可能である必要があります。

3 対象となる環境

- クライアントソフトを利用したVPN接続サービス

- Windows版はGUIによる操作が可能

- macOS版およびLinux版はコマンドライからの操作(ネットワークの振る舞いも合わせて変更したい場合にはOSのネットワークの設定を自分で変更する必要があります。)

- L2TP VPN接続サービス

- Windows, macOS, Android, iOS (iPad, iPhone) などの OS の設定で接続が可能

- Windows についてはメニューがやや煩雑

- Linux はディストリビューションによっては簡単な設定が可能

4 利用手順

接続の際の認証には理学系研究科アカウントを使用します。理学系研究科アカウントについては以下のページを参照してください。

5 L2TP VPN接続サービスの設定方法

機器ごとの具体的な設定方法は以下のページを参照いただけます。

Windows 10 についてはこちらの設定方法を参照ください。(生物科学専攻提供)

5.1 設定項目

- サーバ: vpn.adm.s.u-tokyo.ac.jp

- 事前共有キー: こちら で確認(クライアント証明書が必要)

- アカウント: 理学系研究科アカウント(10桁の共通ID)

- パスワード: 理学系研究科アカウントのパスワード

- 認証: PAP

5.2 その他の設定項目

Linux などで手動でパラメータを設定する場合に使用します。

- Phase1 Algorithms: aes256-sha1-modp1536

- Phase2 Algorithms: 3des-sha1-modp1536

6 クライアントソフトを利用したVPN接続サービスの設定方法

6.1 クライアントソフトの入手

本VPN接続サービスではSoftEther VPNを使用しています。以下のページから接続用のクライアントソフトをダウンロードしてインストールしてください。 コンポーネントを選択のメニューで「SoftEther VPN Client」を選択し、プラットフォームを選択のメニューからOSを選択してください。

OSはWindows以外にLinux, macOSが選択可能です。Linux, macOSを選択した時には利用しているCPUを選択してください。Linux, macOSの場合には、Windowsと異なりコマンドラインのツールでの利用となり、OSのネットワークの設定は利用者が適切に行う必要があります。また、macOSについてはマニュアルには説明がありません。

設定方法も含めマニュアルは以下の場所で参照できます。

6.2 設定項目

- ホスト名: vpn.adm.s.u-tokyo.ac.jp

- ポート番号: 443 (デフォルト)

- 仮想HUB名: sos (リストから選択(他に選択肢はありません))

- 認証の種類: クライアント証明書認証 (リストから選択)

- ユーザ名: 共通 ID (10桁の数字です)

- クライアント証明書の指定: 理学系の認証システムよりダウンロードしたクライアント証明書を選択してください

6.3 Windowsでの設定のポイント

ダウンロードしたファイルを実行するとインストーラが起動します。指示にしたがってインストールを行ってください。ライセンスには同意する必要がありますが、それ以外の部分は特に変更の必要はありません。

初めてインストールした場合は仮想LANカードの作成が必要です。「SoftEther VPN クライアント接続マネージャ」を起動して、メニューの「仮想LAN」から「新規仮想LANカードの作成」を選択してください。仮想LANカードの名前は任意のもので問題ありません。作成中にドライバのインストールに関する警告が出た場合は許可してください。(インストール後にも正しくインストールできたかの確認が出る場合があります。)

作成した仮想LANカードは既存の有線LANや無線LANとは別のMACアドレスとなります。所属する専攻施設内での接続にMACアドレスの登録が必要な場合は、仮想LANカードのMACアドレスを管理者に通知してください。

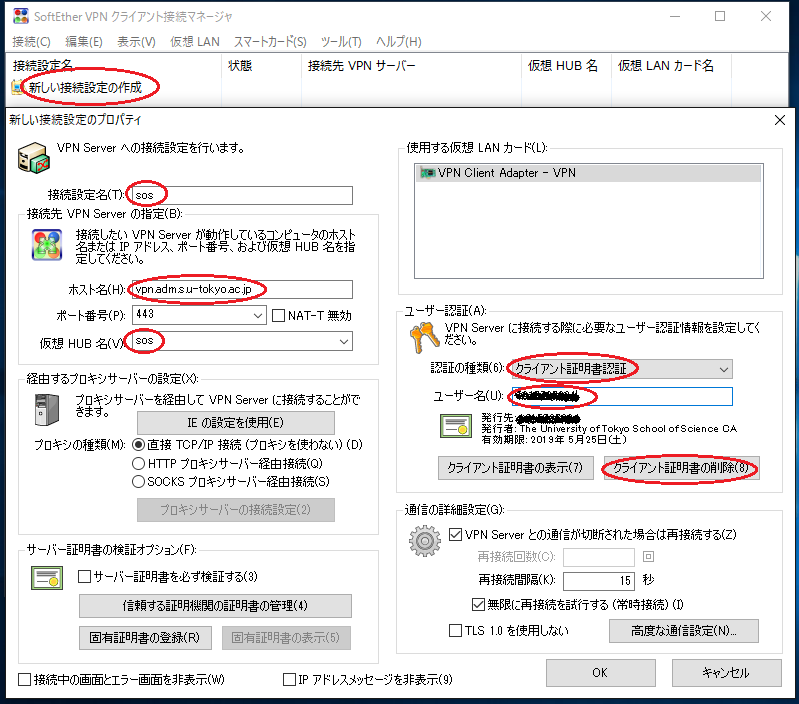

その後に接続設定を作成してください。新しい接続設定をクリックするとプロパティの画面が表示されます。接続設定名は任意のもので問題ありません。必要な項目を入力してOKを押すと設定が作成できます。

- 下の画像で○のついている「クライアント証明書の削除」のボタンがクライアント証明書の設定に使うボタンです。(設定後の画像のため表示が削除に変更されています。)

設定の作成後は設定をダブルクリックすることで接続が可能です。

6.4 macOS での設定のポイント

macOSではクライアントソフトはサポートされていません。L2TPを用いて接続してください。

6.5 Linuxでの設定のポイント

Linux版のクライアントソフトはコマンドラインで動作する接続ツールのみでGUIはありません。また、証明書の読み込みやネットワークの設定も自身で行う必要があります。

インストールには make や gcc、binutils などのユーティリティと、libc (glibc)、zlib、openssl、readline および ncurses の各開発用ライブラリバージョン (devel と呼ばれる場合もあります) が必要です。ダウンロードしたファイルを目的の場所に解凍した後に make を行うことでインストールを行うことができます。そこで作成された vpnclient コマンドを起動した後に、vpncmd コマンドを使用して制御が可能です。(起動後に 2 を選ぶと vpnclient の制御です。)

初回インストール時には Windows の時と同様仮想LANカードの作成が必要になります。vpncmd から以下のコマンドを実行します。(名前は任意のもので問題ありません。)

NicCreate vpn

クライアント証明書はあらかじめ必要な内容を取り出しておく必要があります。以下の例で XXXX.p12 の部分は実際には利用者の証明書のファイル名となります。出力ファイル名の部分は任意のもので問題ありません。

openssl pkcs12 -in XXXX.p12 -nocerts -nodes -out XXXX.key openssl pkcs12 -in XXXX.p12 -clcerts -nokeys -out XXXX.crt

以下のコマンドで設定を作成します。以下の例で設定の名前を sosvpn としていますが任意のもので問題ありません。XXXX の部分は実際には共通 ID、NICNAME は上で作成した仮想 LAN カードの名前となります。

AccountCreate sosvpn /SERVER:vpn.adm.s.u-tokyo.ac.jp:443 /HUB:sos /USERNAME:XXXX /NICNAME:vpn AccountCertSet sosvpn /LOADCERT:XXXX.crt /LOADKEY:XXXX.key

以下のコマンドで接続できます。

AccountConnect

接続後は上で作成した vpn_vpn というインターフェイスが VPN で接続されています。アドレスやルーティングの設定は他の eth0 などと同様に行えます。

切断は以下のコマンドです。

AccountDisconnect